怎么arp攻击(arp网络攻击,局域网要瘫痪了,网络工程师教你怎么做)

Posted

篇首语:春衣少年当酒歌,起舞四顾以笑和。本文由小常识网(cha138.com)小编为大家整理,主要介绍了怎么arp攻击(arp网络攻击,局域网要瘫痪了,网络工程师教你怎么做)相关的知识,希望对你有一定的参考价值。

怎么arp攻击(arp网络攻击,局域网要瘫痪了,网络工程师教你怎么做)

局域网内出现ARP攻击,用户闹翻天,网管疲于奔命的事,可能很多人了都遇见过。下面我就提供给大家一个完整的解决方案,从此远离ARP攻击。

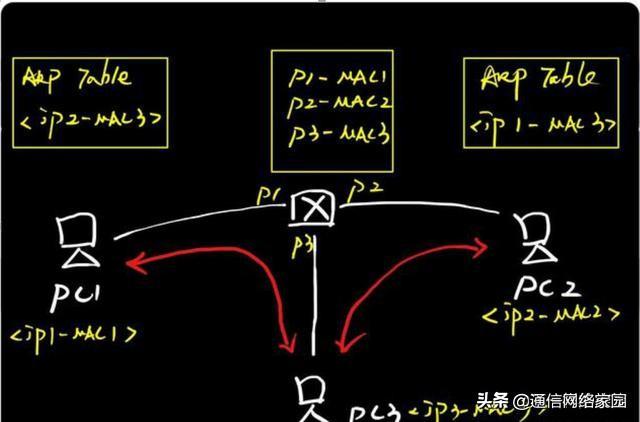

ARP攻击远离拓扑

一、先介绍下ARP攻击的几种模式,我们才能有的放矢。

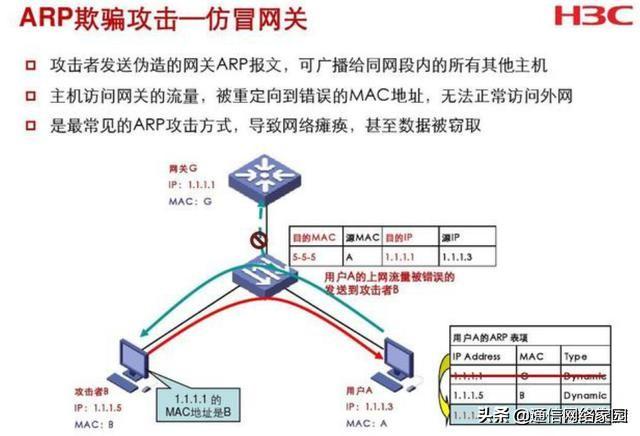

第一种 仿冒网关攻击

破坏主机假冒网关,很多局域网网关软件也是采用这种方式。

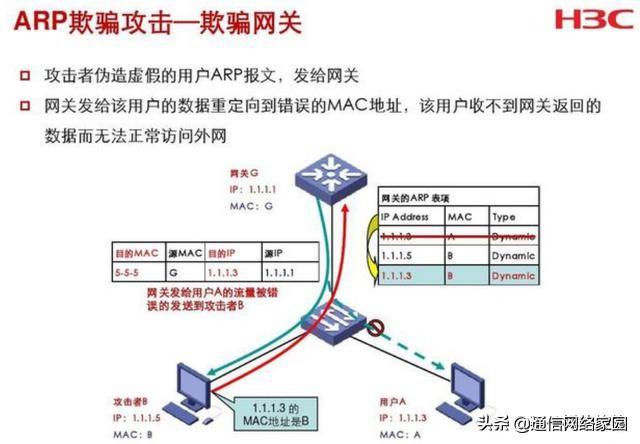

第二种 欺骗网关攻击

破坏主机发送假冒真实主机信息,使真实主机接收不到回包。

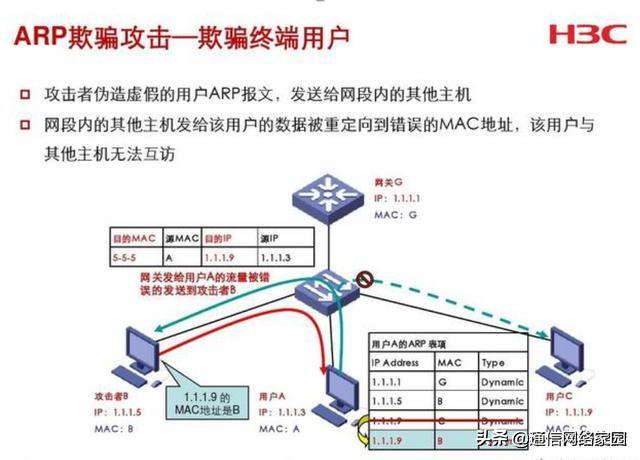

第三种 欺骗终端用户

第四种 mac洪泛攻击

在典型的MAC flooding中,攻击者能让目标网络中的交换机不断泛洪大量不同源MAC地址的数据包,导致交换机内存不足以存放正确的MAC地址和物理端口号相对应的关系表。如果攻击成功,交换机会进入failopen模式,所有新进入交换机的数据包会不经过交换机处理直接广播到所有的端口(类似HUB集线器的功能)。攻击者能进一步利用嗅探工具对网络内所有用户的信息进行捕获,从而能得到机密信息或者各种业务敏感信息。

根据上面的分析,大家可以看出所有攻击都涉及到二层MAC地址和三层的IP地址,因此检测和防护的依据都要从这些方面入手。

先说下检测的常见方法:

二、当局域网内出现ARP攻击了,基本4要素:

(一)所有客户机做IP与MAC地址静态绑定操作

不过这个操作只要电脑重启或者TCP/IP协议停用后就被删除。

解决重启后被删除办法可以写个bat脚本随机启动:

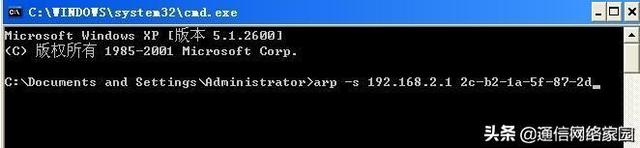

1、Win键+R,输入notepad回车,复制粘贴以下内容

windows XP系统方案:

arp -d

arp -s 192.168.2.1 2c-b2-1a-5f-87-2d :静态绑定网关的IP与MAC的对应关系

arp -s 192.168.2.100 d8-96-95-4e-ca-a5 :静态绑定本机IP与MAC的对应关系

Windows 7/ Windows 10系统方案:

netsh interface ipv4 delete neighbors 11 :此处11以netsh interface ipv4 show interface命令查询所在网卡的IDX值,一般为11

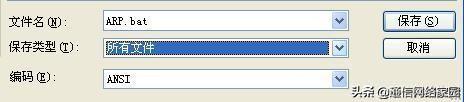

2、另存为ARP.bat文件放入系统启动目录"C:Documents and SettingsAdministrator「开始」菜单程序启动",保存时注意文本格式如图

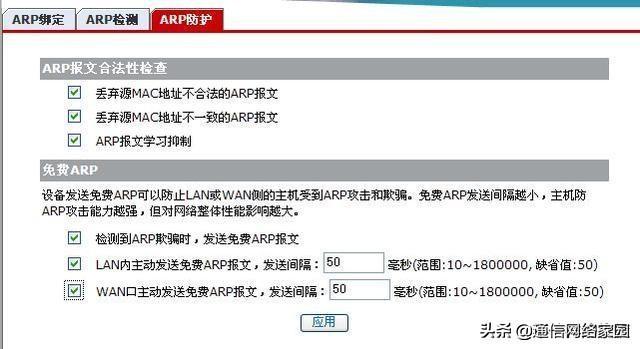

(二)防火墙要开启ARP防护,如图

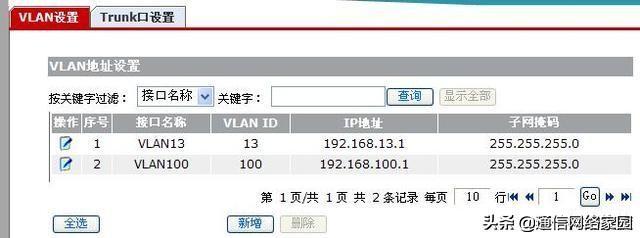

(三)如不是特别要求,建议按部门划分VLAN,减少广播风暴降低ARP攻击范围

(四)做端口镜像,用第三方软件(比如Wireshark)分析很快找出问题机

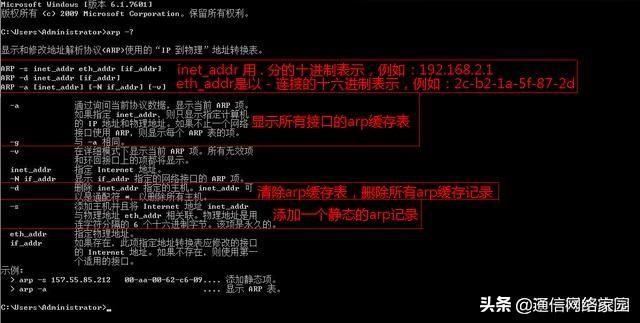

ARP主要用于网络诊断与配置,下图为ARP命令使用详解

相关参考

思科湖北代理(揭秘这个核心成员来自欧美的组织,正对中国疯狂实施网络攻击)

...室独家获悉一份报告,该报告揭秘了一个将中国作为主要攻击目标的黑客组织AgainstTheWest(下称“ATW”)的详情内幕。该组织核心成员来自于欧洲、北美地区,对我国疯狂实施网络攻击、数据窃取和披露炒作活动,对我国的网络...

律师的就业前景(曼城雇的律师周薪48万美元?聘防网络攻击的道德黑客年薪只要5万)

...道德黑客(ethicalhackers)。道德黑客是一群专门模拟黑客攻击,帮

思科模拟器功能介绍(程序员日志,使用思科模拟器PacketTracer来了解网络层的协议)

...说了一下物理链路层的MAC地址的概念,这次我们来讲一下网络层的几个重要的通讯协议,IP、ICMP、ARP,在讲之前呢,我先给大家介绍一个思科的模拟器,PacketTracer,用它可以模拟网络的搭建,当然在这里我们用它使用来了解协议...

物联网设备(物联网……或威胁:2023年对智能设备的攻击会是什么样子)

...物联网设备包含25个漏洞,它为犯罪者提供了一个巨大的攻击面,导致许多网络安全研究人员夜不能寐。即将到来的网络“大浪潮”的第一个迹象已经出现——巨大的僵尸网络、漏洞泛滥等等。卡巴斯基安全布道师VladimirDashchenko...

物联网设备(物联网……或威胁:2023年对智能设备的攻击会是什么样子)

...物联网设备包含25个漏洞,它为犯罪者提供了一个巨大的攻击面,导致许多网络安全研究人员夜不能寐。即将到来的网络“大浪潮”的第一个迹象已经出现——巨大的僵尸网络、漏洞泛滥等等。卡巴斯基安全布道师VladimirDashchenko...

...看,已知的个人数据泄露事件中大部分人都是遇到了钓鱼攻击。下面我们从攻击者的角度给讲一下,希望给大家一些帮助。1、文档连接钓鱼1)LINK链接钓鱼给Link链接,也就是我们常说的快捷方式增加参数,在启动正常程序的过...

数据处理的三种方法(应对2023年不可避免的数据泄露的5个步骤)

如今,一些网络攻击者通过超越企业的创新技术,加快了攻击的步伐。因此,大规模的网络攻击在2023年将不可避免。在过去的两个月,T-Mobile公司、LastPass公司和弗吉尼亚联邦大学卫生系统都遭到了网络攻击,导致严重的数据泄...

数控冲床潜在的危险(趋势科技表示:现代制造数控 (CNC) 机器容易受到黑客攻击)

...种日益增加的复杂性意味着它们可能越来越容易受到网络攻击。趋势科

有配对接收器(罗技无线接收器再现漏洞,攻击者可轻易通过其控制他人电脑)

...面存在着严重的安全漏洞,通过这个名为MouseJack的漏洞,攻击者甚至不需要知道被攻击对象的网络地址,他只需要对2.4GHz频段进行嗅探,寻找罗技的微型鼠标接收器然后注入几行代码,就能够成功获取被攻击者

环球插件机8DC卡(美国安局网络间谍又一主力装备曝光这款控制全球海量设备的木马会让你的信息大门敞开)

...组织针对全球数亿公民及行业龙头企业长达十余年的网络攻击被曝光后,美国国安局网络攻击武器库中的又一种主力装备露出马脚。国家计算机病毒应急处理中心14日正式发布了美国国家安全局专用“NOPEN”远程木马技术分析报...